Šifrování HTTPS lze překonat

Ještě donedávna platilo, že ikona zámečku před adresou v příkazovém řádku prohlížeče značila bezpečné šifrované spojení. Uživatel si tak mohl být celkem jistý HTTPS protokolem, který bránil případným útočníkům “přečíst“ jejich komunikaci.

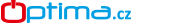

To se ale nedávno změnilo s příchodem nového útoku zvaného DROWN (Decrypting RSA with Obsolete and Weakened eNcryption). Díky němu se může útočník dostat do pozice tzv. “muže uprostřed“, který je hojně využívaný i při jiných útocích. Útok DROWN umožňuje dešifrovat komunikaci až na třetině HTTPS serverů. Zranitelné jsou webové stránky, emaily, komunikátory a další služby využívající TLS a SSL protokoly.

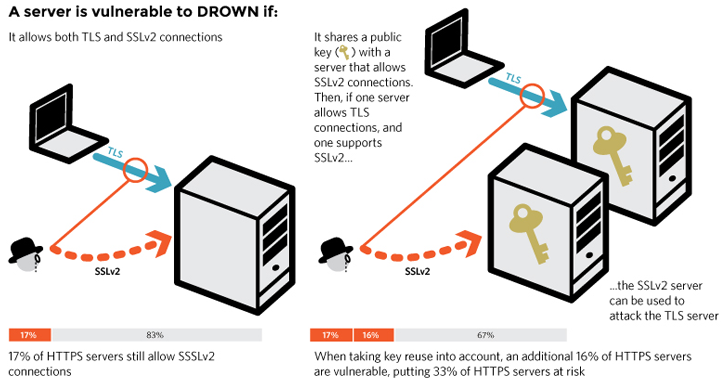

Problém tkví v tom, že velké množství serverů stále podporuje SSL ve verzi 2 a komunikace je šifrována pomocí TLS. I když SSLv2 není téměř používaný, již samotná podpora nastavená na serveru tento server činí zranitelným.

Vše spočívá v možnosti útočníka zaslat na server požadavky na protokol SSLv2 a při následné komunikaci přes aktualizovaného klienta dešifruje TLS komunikaci. To vše za podmínky použití stejného privátního klíče k šifrování na serveru. Pro útočníky je situace přívětivá právě v případě, kdy server tento privátní klíč používá například v celé infrastruktuře. I když je použito moderní šifrování, stačí jeden server, který podporuje SSLv2 a útočník se dostane ke klíči i certifikátu. Tímto způsobem se může využít zranitelnosti například emailového serveru k tomu, aby se útočník dostal například k tomu webovému.